Fale grawitacyjne zarejestrowane po raz trzeci! Odkrycie potwierdza istnienie nowej populacji czarnych dziur

2 czerwca 2017, 12:42O trzeciej już bezpośredniej detekcji fal grawitacyjnych donosi konsorcjum badawcze skupione wokół eksperymentu Advanced LIGO, w którym uczestniczą także naukowcy z NCBJ. Zarejestrowane fale powstały w wyniku zlewania się dwóch czarnych dziur i połączenia się ich w jedną większą wirującą czarną dziurę.

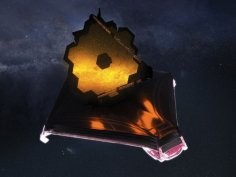

NASA zapowiada pierwsze zdjęcia z Teleskopu Webba

3 czerwca 2022, 08:58NASA zapowiedziała, że pierwsze kolorowe zdjęcia z Teleskopu Webba opublikuje 12 lipca. Jednocześnie upublicznione zostaną dane spektroskopowe. Teleskop Kosmiczny Jamesa Webba to największe i najbardziej złożone obserwatorium, jakie człowiek wysłał w przestrzeń kosmiczną. Od sześciu miesięcy urządzenie jest przygotowywane do rozpoczęcia badań naukowych.

Laserem przez powietrze

29 października 2009, 11:34Zespół z Laboratorium Badawczego Sił Powietrznych Stanów Zjednoczonych prowadzi zaawansowane badania nad bezprzewodowym przesyłaniem kwantowych informacji zakodowanych w świetle lasera. Opracowany przez uczonych system umożliwia szybkie przesłanie danych na odległość kilkudziesięciu kilometrów.

NOAA chce udostępnić wszystkie dane

26 lutego 2014, 10:32Każdego roku amerykańska Narodowa Administracja Oceaniczna i Atmosferyczna (NOAA) zbiera około 30 petabajtów danych dotyczących środowiska naturalnego. Pochodzą one z bardzo różnych źródeł – od satelitów po czujniki umieszczone w oceanach. Jednak tylko około 10% tych danych jest publicznie dostępnych. NOAA chciałaby to zmienić

Apple załata dziurę wykorzystaną przez FBI

14 czerwca 2018, 08:46Apple zamknie lukę, która pozwala organom ścigania na zdobycie informacji osobistych z zablokowanego iPhone'a. Dziura zostanie załatana wraz z najbliższą aktualizacją iOS-a.

50 terabajtów na DVD

12 lipca 2006, 13:24Naukowcy z Harvard Medical School stwierdzili, że płyty DVD pokryte światłoczułymi proteinami mogą przechowywać nawet 50 terabajtów danych. Warstwę białek, która umożliwia osiągnięcie tak olbrzymiej pojemności nośnika optycznego, stworzono z genetycznie zmodyfikowanych protein pewnego mikroorganizmu.

Leafsnap - rozpoznawanie drzewa przez komórkę

8 czerwca 2011, 16:43Użytkownicy iPadów oraz iPhone'ów mogą teraz wykorzystać swoje urządzenia do rozpoznawania drzew i jednocześnie przyczynić się do wzbogacenia wiedzy o naszej planecie. W Smithsonian Institution powstała aplikacja, która dzięki sfotografowaniu liścia rośliny pozwala ją rozpoznać.

Telefon wykryje depresję

16 lipca 2015, 12:55Depresję można wykrywać, analizując aktywność związaną z telefonem komórkowym. Psycholodzy z Northwestern University odkryli, że należy spojrzeć na liczbę minut oraz lokalizację korzystania z urządzenia.

Fujifilm zapowiada 400-terabajtowy napęd taśmowy

6 lipca 2020, 10:15Fujifilm informuje o dokonaniu technologicznego przełomu, który pozwala na stworzenie pamięci taśmowej o pojemności 400 terabajtów. Obecnie na rynku dostępne są pamięci taśmowe o pojemnościach kilkunastu do około 20 TB. Z tej formy przechowywania danych korzystają zarówno firmy jak o osoby indywidualne, które muszą archiwizować olbrzymie ilości informacji.

Przełomowe "pamięci macierzowe"?

20 marca 2008, 11:30Kalifornijska firma Nanochip Inc. ogłosiła, że dokonała przełomu w rozwijanej przez siebie od 12 lat technologii "pamięci macierzowej". To technologia, która nie jest zależna od Prawa Moore'a - mówi Gordon Knight, dyrektor Nanochipa.